Win10要是个人,也算是鬼门关走过一遭了

时间:2019-01-25 来源:互联网 浏览量:

“你想过Win10的感受吗?”这句话出自上周被编辑电话叫来修电脑的小哥之口。小哥告诉编辑,这原本是贴吧上一对脑洞大开的宅男修电脑时候的一段对白:

A:老铁,我这电脑还有救吗?

B:我看悬,这模样看来是中了高危病毒,直接重装系统吧!

A:噗~这就给我的Win10下了“病危通知书”?

B:那可不咋滴~

A:能用你高超的技术把这台Win10救活吗?

B:安全卫士都不顶用,我这样的“乡村野医”能有啥辙?

A:你想过Win10的感受吗?

Emm~所以也许Windows系统在这两位眼里其实是这样的吧:

从左至右依次为Win8、Win10、Win7娘化形象

这只是个系统啊喂......(默默给岛国人民双击666)

当然,除宅男之外,不同牛人看到上面这张图也会做出不同的反应。这不,一位网络安全从业者在看到上面的图片后就在评论区留下了这样一句直击灵魂深处的话——Win系家族要真都是妹子,估计这会正在重诊病房躺着呢吧?

此话怎讲?原来,在他看来漏洞的数量就像是Win10系统可能“生病”的概率。那么,2018年Windows平台的漏洞数量以及被利用情况究竟如何呢?从今天发布的这份《2018年Windows平台漏洞年度报告》中我们可以一窥一二。

Windows家族最“体弱”

相比面对移动终端的安卓和iOS系统而言,2018年Windows系统的漏洞提交数量逐年递增。相比过去三年,2018年的安全漏洞提交数量同比上升超过40%,安全漏洞的数量和严重性都创下历史新高。

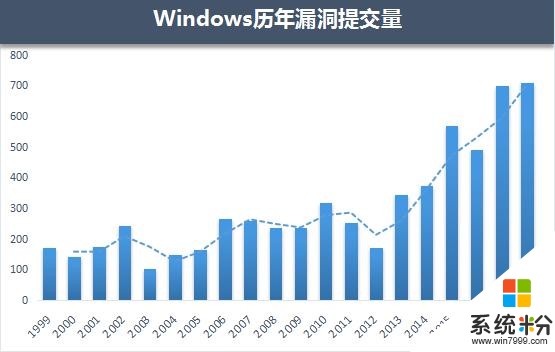

仅微软自身而言,2018年共计发布了874个补丁,修复了728个漏洞,平均每月修复多达60个漏洞。在过去二十几年,Windows操作系统的漏洞提交数量呈逐年上涨趋势,而在近几年真正进入爆发性增长态势。

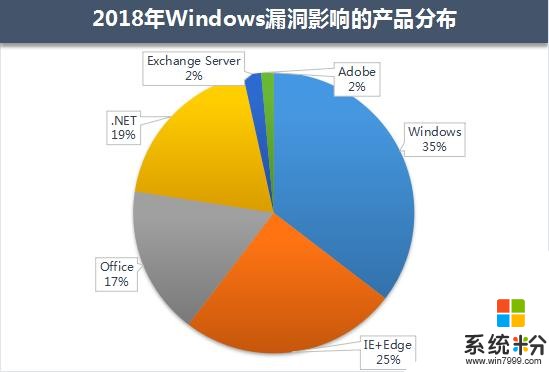

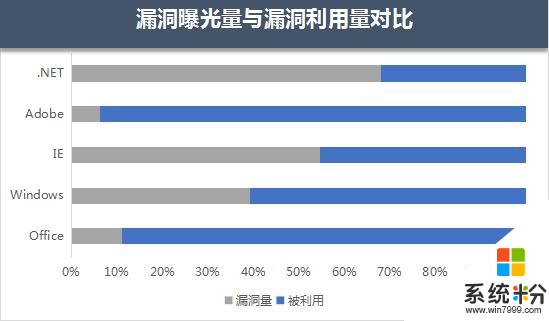

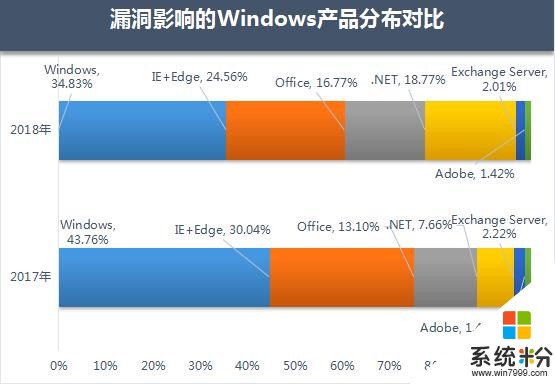

在所有漏洞影响的Windows产品中,Windows系统组件漏洞、浏览器漏洞、Office漏洞位居前三,占比分别为35%、25%、17%;从2018年Windows漏洞影响的产品分布情况来看,Office和Adobe被曝光的漏洞相对较少,但漏洞利用比例很高。可见,不法黑客挑选漏洞攻击时,会优先考虑漏洞利用的成本,并参考其攻击目标人群与产品用户的重合度,与产品本身漏洞量并无直接关系。

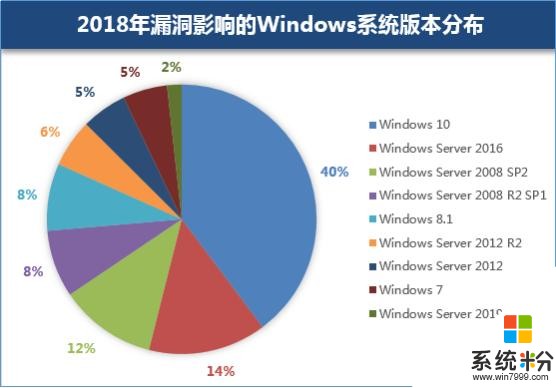

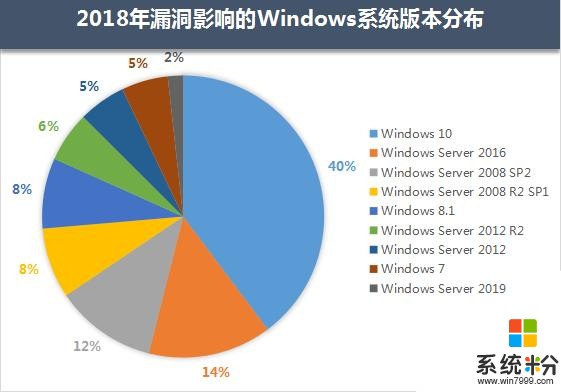

(图:2018年漏洞影响的Windows系统版本分布)

数据显示,在所有Windows版本中,受到最多漏洞影响的是Windows 10系统,占比高达40%。安全技术专家表示:“Windows 10成为当前主流操作系统的同时,漏洞曝光量也逐渐增多,企业及个人用户不可忽视其漏洞风险,建议每月及时安装更新是防范不法黑客入侵的必要步骤。”

2018年,在所有漏洞影响的Windows产品中,Windows系统组件漏洞占到了35%的比例,浏览器漏洞占25%,Office漏洞则占比17% 。

根据腾讯御见威胁情报中心的数据监测,虽然Office和Adobe(主要是Flash)被曝光的漏洞相对较少,但漏洞利用的比例最高。可见,黑客挑选漏洞时,更可能是优先考虑漏洞利用的成本,并参考其攻击目标人群与产品用户的重合度,而与产品本身漏洞量的多少并无正相关。

相比较2017年,2018年Office和.net的漏洞曝光量上升比较明显,相对Windows系统组件漏洞,Office漏洞常被大家忽视,但却备受黑客喜爱,众多专业黑客组织对重要目标的攻击,会选择使用Office高危漏洞,腾讯御见威胁情报中心再次提醒大家需及时安装Office漏洞补丁,避免偶然打开一个文档就被植入后门。

在所有Windows各版本中,受到最多漏洞影响的却是Windows 10系统,这说明Windows 10已是主流的操作系统版本,其漏洞曝光量正越来越多,同时提醒广大用户,即便使用最新版本的操作系统,也不可忽视漏洞风险。

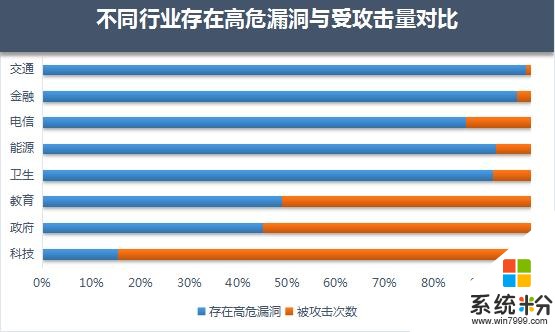

从受攻击量的对比数据看,政府、教育、医疗卫生行业因为其系统存在大量高危漏洞未及时修复,所受攻击次数也相对较高。而科技行业虽然漏洞存在量相对较少,受攻击量却是最高的,这样从另一方面说明,漏洞利用攻击者通常是有目的针对性地采取攻击,对科技行业的攻击,泄取机密往往成为首选目的。

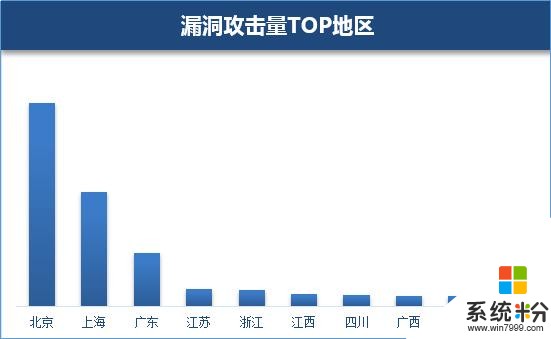

从地域情况来看,2018年漏洞攻击地区分布与当地经济水平及信息化普及程度相关,北京、上海、广州是不法黑客首选的攻击目标。而从行业来看,Windows操作系统的高危漏洞在教育、政府、卫生医疗行业的分布占比最高,分别为29%、26%、11%。从受攻击量的对比数据看,政府、教育、医疗卫生行业因其系统存在大量高危漏洞未及时修复,所受攻击次数也相对较高。值得一提的是,科技行业虽然漏洞存在量相对较少,受攻击量却是最高,窃取机密往往是攻击者首选目的。

(图:漏洞攻击量TOP地区)

在2018国内用户整体漏洞修复情况中,Windows漏洞和.NET漏洞修复率达到70%以上,其次是IE、Flash和Office漏洞修复率保持在60%左右。事实说明,整体漏洞修复率偏低反映出当前国内的个人用户信息安全意识亟待提升。

建议,普通用户务必提高计算机网络安全意识,不要轻易下载不明软件程序,及时备份重要的数据文件。

Windows家族2018年“病史”

1月:

Microsoft Office公式编辑器再次曝出两个高危漏洞CVE-2018-0798和CVE-2018-0802。CVE-2018-0798是Office公式编辑器在解析Matrix Record(0x05)的内容时,没有对行与列的成员进行特定的长度校验,这就导致黑客可以通过精心构造内容任意指定后续读入的行与列长度,从而造成栈溢出。CVE-2018-0802技术原理与之类似,微软在1月9日通过发布移除公式编辑器的补丁修复这两个漏洞。

2月:

Adobe Flash被曝出一个0day漏洞CVE-2018-4878。该漏洞影响版本在28.0.0.137以下的Adobe Flash,通过修改Flash脚本对象ByteArray的值至特殊长度来实现任意地址读写,实现漏洞利用,再将Adobe Flash Player嵌入Office文档和邮件等载体中并诱使用户打开的途径快速传播漏洞,在解析ATF文件时访问内部数据结构使用了无效的指针偏移导致漏洞,成功攻击后可能会导致敏感信息泄露。该漏洞在2月6日被修复;

3月:

Ulf Frisk曝光了一个Windows内核提权高危漏洞Totel Meltdown(CVE-2018-1038 )。该漏洞是由微软先前发布用于修复“Meltdown”漏洞的补丁产生的新问题,补丁错误地将PML4权限设定成用户级,可以让任意进程读取并修改页表项目,该漏洞仅影响Windows7 x64 和 Windows Server 2008 R2系统,并在3月29日被修复;

4月:

Internet Explorer被曝出一个0day漏洞“双杀”(CVE-2018-8174)。该漏洞通过VBScriptClass::Release函数中存在的缺陷访问未分配内存,从而触发漏洞达到任意地址读写的目的。该漏洞通过精心构造的页面或往邮件或Office文档中嵌入VBScript脚本即可触发,危害性较强,也因此被命名为“双杀”漏洞,且一遭曝光便第一时间被APT组织利用于黑客活动。该漏洞于5月8日被修复;

5月:

Windows操作系统和Adobe Acrobat/Reader PDF阅读器被ESET公布了两个捆绑在一起的0day漏洞。(CVE-2018-8120、CVE-2018-4990)这是源于ESET在3月捕获的用于攻击测试的一个PDF样本。CVE-2018-4990实际上是一个堆内存越界访问任意地址释放漏洞,原样本精准地使用堆喷射布局内存,然后释放两块大小为0xfff8的相邻堆块,在Windows堆分配算法将堆块合并后,利用该堆块改写一个ArrayBuffer对象的长度为0x66666666从而实现任意地址读写。CVE-2018-8120则是由于内核函数 SetImeInfoEx 未对其目标窗口站 tagWINDOWSTATION的指针成员域 spklList 的指向地址进行有效性校验,而是直接进行读取访问。这两个漏洞已在5月被修复;

6月:

Windows 10被曝出一个0day漏洞(CVE-2018-8414)。这是一个Windows Shell 远程执行代码漏洞,由于Windows Shell在某些情况下会不正确地验证文件路径,通过精心构造的恶意脚本触发该漏洞,可以达到任意读写的目的。该漏洞仅适用于Windows 10的新文件类型“.SettingContent-ms”,该漏洞直到8月14日才正式分配CVE编号并修复。

7月:

Internet Explorer被曝光0day漏洞“双杀”二代(CVE-2018-8242),它的出现是由于4月“双杀”一代(CVE-2018-8174)的修复补丁并未完全解决漏洞,导致VBScript脚本引擎中仍存在类似问题,该漏洞由360Vulcan团队发现并提交,并在7月10日被修复;

8月:

(1) Exchange Server被公开了一个内存损坏漏洞(CVE-2018-8302)的POC,攻击者可使用钓鱼攻击触发漏洞利用攻击企业用户计算机,并再次发起攻击直至接管Exchange Server服务器。Exchange对语音邮件的接收存储过程中,会转换语音邮件读取TopNWords.Data并通过.NET BinaryFormatter对它反序列化,该漏洞就存在于反序列化过程中。

(2) Internet Explorer被Trendmicro曝出0day漏洞“双杀”三代(CVE-2018-8373),它基于与“双杀”一代相似的原理,通过VBScript.dll中存在的缺陷获取任意读取权限。两例漏洞都于8月14日被修复;

9月:

(1) Windows被曝出ALPC提权0day漏洞(CVE-2018-8440),它通过高级本地过程调用(ALPC)函数中SchRpcSetSecurity函数无法正确检查用户权限的缺陷,获得本地权限提升(LPE)来执行恶意代码。

(2) Microsoft Jet Database Engine被公开了一个远程代码执行0day漏洞(CVE-2018-8423)的POC,该漏洞是一种越界(OOB)写入漏洞,可诱导用户打开包含以JET数据库格式存储的数据的特制文件,通过对象链接和嵌入数据库(OLEDB)的Microsoft组件打开Jet源来触发漏洞,发起攻击。两例漏洞分别于9月11日和10月9日被修复;

10月:

(1) Microsoft Edge被公开了一个关于Windows Shell的RCE高危漏洞(CVE-2018-8495)的POC,攻击者可以使用该漏洞利用POC,通过Microsoft Edge构造包含特殊URI的网页,诱导用户打开即可实现在远程计算机上运行恶意代码。漏洞是由于Windows Shell处理URI时,未过滤特殊的URI所导致(如拉起脚本的Windows Script Host的URI为wshfile)。

(2) Windows被曝出一个Win32k提权0day漏洞(CVE-2018-8453),它的利用过程较为复杂,简言之是利用了在win32k.sys组件的win32kfull!xxxDestroyWindow函数中的UAF漏洞从而获取本地提权。两例漏洞都于10月9日修复;

11月:

Windows再被曝出Win32k提权0day漏洞(CVE-2018-8589)。它的出现是由于在win32k!xxxMoveWindow函数中存在不恰当的竞争条件,导致线程之间同时发送的信息可能被不当锁定。该漏洞已在11月13日被修复;

12月:

(1) Microsoft DNS Server被曝光存在一个堆溢出高危漏洞(CVE-2018-8626)。所有被设置为DNS服务器的Windows服务器都会受到此漏洞影响。攻击者向Windows DNS服务器发送精心构造的漏洞利用恶意请求,以触发堆溢出并远程代码执行。漏洞于12月11日发布补丁修复。

(2) Windows连续第四个月被曝出0day漏洞。这次是一个更加高危的kernel内核事务管理器驱动程序的提权漏洞(CVE-2018-8611),它是源于kernel模式下对文件操作的不当处理引发内核事务管理器产生竞争条件,此漏洞绕过了现在主流web浏览器的进程缓解策略而从实现沙箱逃逸,这可让黑客在web上构建完整的远程代码执行攻击链。该漏洞最初在10月29日被发现,微软于12月11日分配CVE号并公布修复补丁;

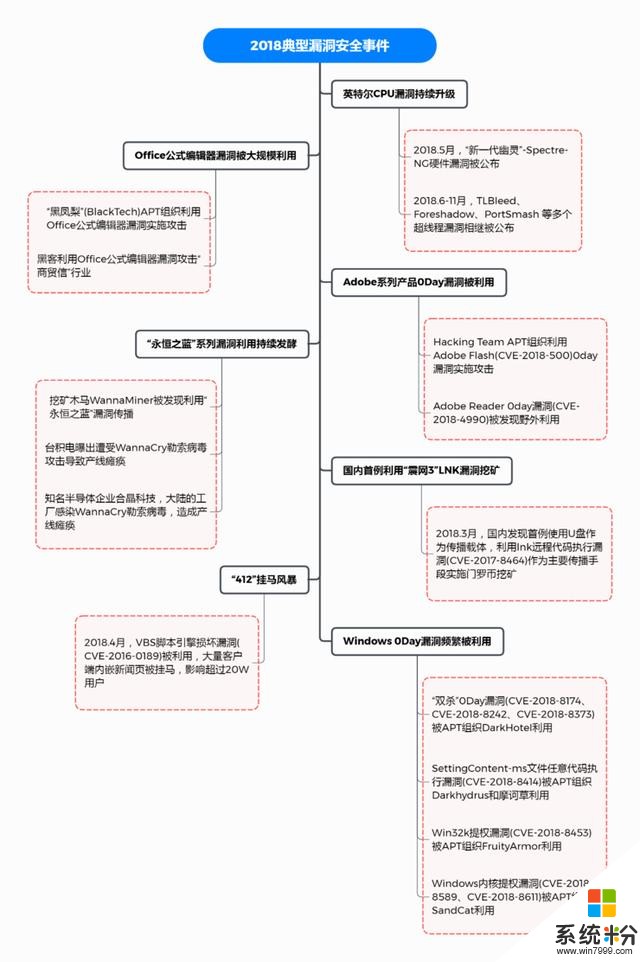

同时,英特尔CPU“新一代幽灵”漏洞持续升级、Office公式编辑器再曝栈溢出漏洞等问题引发的安全事件同样也值得关注。该报告预测,未来几年,鱼叉攻击结合Office公式编辑器漏洞,仍然会是成为针对中小型企业的攻击手段之一。

只想说一句,Win娘家族命真苦~

如何做好漏洞防护?

正所谓野火烧不尽,春风吹又生。伴随着互联网和信息技术应用的高速发展,以智能合约、人工智能为代表的新兴科技为市场发展添加了不竭动力。与此同时,安全问题也如影随形,成为产业互联网发展的一个痛点。目前,全球各领域漏洞提交数量持续上涨,而0day漏洞正变得愈发常见。

事实上,利益至上的不法黑客,对易用又稳定的漏洞可谓是爱不释手。低技术含量的攻击手段本身,就是个高效的筛选器,可以过滤掉那些对计算机和网络十分了解的精明用户,将安全意识低下的目标人群筛选出来,真正地达到高精准的定点攻击,基于这样的情况,企业、政府等机构更是需要多进行安全事件演习,加强业务人员的信息安全意识,才能在真正意义上“修复漏洞”,保障信息安全。正所谓千里之堤毁于蚁穴,人永远是最大的漏洞。

那么,我们应该如何做好漏洞防护呢?这里有5点建议:

1、及时修复安全漏洞开启安全软件实时防护;

2、培养良好的计算机使用习惯;

3、企业用户漏洞防护;

4、建立有效的漏洞情报监控体系,建设完善的漏洞补丁管理能力;

5、安全演练,培养员工良好的信息安全意识;

报告来源:腾讯安全/编辑: 灵火K,更多网络安全文章,请关注宅客频道

相关资讯

最新热门游戏

微软资讯推荐

- 1 次次都登录太麻烦 教你关闭Win10锁屏

- 2 微软发布ProjectxCloud新预览,iPhone用户也能成为“云玩家”

- 3 广州南沙喜来登酒店:双创孵化器—微软加速器(孵化器)摩友会

- 4老罗密会微软CEO 子弹短信与微软能否1+1>2?

- 5微软又出新动态! 新Surface动向不定?

- 6微软宣布Build 2018开发者大会:5月7日-9日在西雅图举行,门票2495美元起

- 72017世界首富排行榜NO1: 微软创始人比尔·盖茨(美国)

- 8寒冬阳光感受下:微软推《寒冷早晨》Windows104K主题包

- 9《微软飞行模拟器》开始研发VR版本,VR已成高优先级任务

- 10微软今秋将推出可打电话的智能音箱 挑战亚马逊Echo