CIA Vault 7第四波:蝗虫来袭,微软Windows寸草不生「附下载」

时间:2017-04-09 来源:互联网 浏览量:

更多全球网络安全资讯尽在E安全官网www.easyaq.com

E安全4月9日讯 上月初,维基解密曝光了与美国中央情报局(简称CIA)相关的代号为“Vault 7”的秘密资料,涵盖2013年到2016年相关的8761份文档和文件,详细介绍了CIA在全球实施黑客攻击的行为,CIA开发恶意软件,在全球实施窃听计划,手机、电脑、汽车、电视都是入侵对象。而就在4月7日,维基解密将新一组文档转储至其Vault 7系列副本当中。这一次披露的文件集被命名为“Grasshopper”,其中包含一套CIA专门用于入侵各类运行微软Windows系统设备的恶意软件平台。在此之前,维基解密方面刚刚公布了多份介绍CIA入侵苹果设备的过程文档。

由此看来,我们几乎可以肯定,对普通消费者所使用的各款主要操作系统CIA已经具备相应入侵工具。

Vault 7 Grasshopper能实现“定制化”服务在一份声明当中,维基解密方面将Grasshopper框架描述为“一套用于面向微软Windows操作系统构建定制化恶意软件有效载荷的平台”。昨天的转储文档内包含27份与Grasshopper相关的文件,这说明CIA的黑客能够利用一组构建单元组装定制化恶意软件,从而根据实际功能选择进行差异化方案组合。

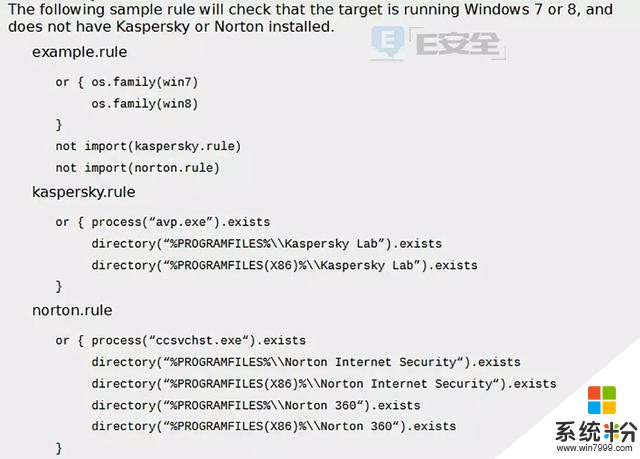

据维基解密分析,Grasshopper包含“一种非常灵活的语言”,操作人员能够在该恶意软件之内定义多项规则,进而“对目标设备执行一项安装前调查,以确保目标设备拥有正确的配置供有效载荷进行安装。”

如果事实真是如此,则意味着只要目标设备满足操作人员在构建阶段所设定的相关要求,该恶意软件就可自动完成安装。

Grasshopper借鉴俄"开源"Carberp后门程序中的代码维基解密方面解释称,这一语言使得CIA能够利用一种极为简单的恶意软件片段配合“非常复杂的逻辑”构建起任何有针对性的恶意软件。

该恶意软件随后能够识别任意目标设备的特性,比如该设备运行的是微软Windows哪个版本?又或者其中是否运行着某种特定反病毒软件?根据维基解密的介绍,这些工具还通过特别设计以规避多种反病毒产品(包括我们国产的瑞星、微软Security Essentials、卡巴斯基IS以及赛门铁克Endpoint等等)的检测。

根据维基解密方面对相关内容作出的总结,Vault 7系列中的这组最新文件囊括了“构建现代间谍工具的流程,以及CIA方面如何对受感染微软Windows计算机保持持续性入侵”。这27份文件还曝光了可能已经存在于设备当中的相关恶意软件,以供用户自查。

据E安全(微信公众号E安全)了解,除用户指南之外维基解密还披露了“赃物”的使用手册。“赃物”可通过目标设备上的一项驱动程序生效,使其能够在引导流程结束后得以执行,最终确保该恶意软件能够在微软Windows设备引导后正常作用。

所谓“赃物(Stolen Goods)”,顾名思义代表其取自由俄罗斯间谍活动集团Carberp所开发的同名后门程序,其为Grasshopper当中配合安装程序使用的部分组件,即Grasshoppers是CIA在俄罗斯黑客集团技术成果的基础上构建的,可确保恶意载荷在受感染主机上持久驻留。

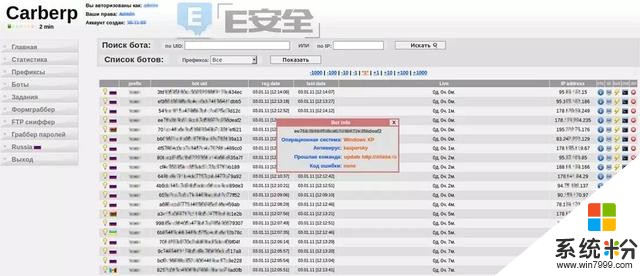

Carberp管理界面

而其中一份文件证明,“Carberp的源代码被公开发布在网络当中,且允许AED/RDB轻松根据需求从该恶意软件内提取对应的组件。”取自Carberp的全部组件(持久化方法及其安装程序中的多个部分)皆经过深入分析以了解其隐藏功能、后门、安全漏洞等。文件中CIA承认针对Carberp持久性入侵方法及部分安装载荷片段“赃物”进行了修改,且大部分Carberp代码片段并未得到采用。

这亦证实了CIA方面从互联网处回收到处传播之恶意软件的传闻。在此之前,安全人员也曾发现CIA曾经从其它恶意软件家族当中挪借现成代码,具体包括HiKit、Shamoon、UpClicker以及Nuclear Exploit Kit等。

Grasshopper被用于组装CIA的恶意软件安装程序根据此次泄露的文件,CIA操作人员在使用Grasshopper之前,必须首先掌握与目标设备相关的部分技术信息。

根据目标设备所使用的操作系统、反病毒软件以及其它技术细节,Grasshopper框架能够自动挑选合适的组件以完成相关任务。

为了将这些组件整合起来,操作人员使用一种定制化基于规则的语言编写构建配置。

最后,Grasshopper会交付一款Windows安装程序,以供操作人员在目标设备上运行并安装恶意软件。

在此之前,Fine Dining也曾经使用过类似的预感染以交付适配恶意软件载荷的方式,其同样为CIA所有的一款工具包,且包含了多种便携式恶意程序。

高度模块化的Grasshopper能适应任何操作以下为最新Grasshopper手册(v2.0.2)中对Grasshopper模块化架构的描述:

一个Grasshopper可执行文件中包含一款或多款安装程序。单一安装程序为一种或者多种安装程序组件组成的堆栈。Grasshopper能够按顺序对堆栈中的各种组件进行调用,从而执行一项有效载荷。一款安装程序的最终目标为实现有效载荷持久性。

为此,CIA在设计当中尽可能提升Grasshopper的延展性,以确保安装程序能够与最终有效载荷实现解耦(解除耦合,是指对二者进行拆分,不再存在依赖性)。Grassopper构建器允许操作人员选择每项操作所需要的对应组件,用以提供由其选定的有效载荷。

此次泄露的文档还暗示,Grasshopper安装程序能够提供EXE、DLL、SYS或者PIC格式的有效载荷,适用于x86与x64架构,且可确保有效载荷具备持久性。同时,Grasshopper亦可生成具有内置恶意有效载荷的安装程序,或者在安装程序运行时从其它位置传送对应有效载荷。

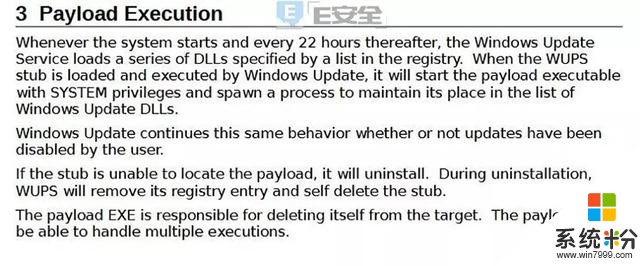

上图可以看到,即使用户已经将Windows Update禁用,当WUPS存根进行加载时,Windows Update仍将受到影响,并最终导致该恶意软件于22小时后再度进行自我安装。

文件中,CIA宣称“此安装可执行文件被加载至内存当中 ,且仅在内存中运行”,这意味着传统的基于签名的反病毒解决方案将很难发现它。为让恶意载荷规避安全产品的检测,CIA方面投入了大量精力,这种作法亦与网络间谍活动的核心规则保持一致,即保持隐匿性比实现目标更为重要。

上一批Vault 7文件披露的CIA针对iOS与Mac设备发起相关攻击的消息一经曝光,苹果公司即回应称其已经发现并修复了大量与之相关的安全漏洞。而这一次轮到微软成为受害者,作为软件巨头的该公司是否会跟苹果公司一样进行快速且负责的应对。

E安全微信读者可以在微信公众号内回复“蝗虫”下载Grasshopper的相关文件。也可以前往E安全官网直接下载。

E安全注:本文系E安全独家编译报道,转载请联系授权,并保留出处与链接,不得删减内容。联系方式:① 微信号zhu-geliang ②邮箱eapp@easyaq.com

相关资讯

最新热门游戏

微软资讯推荐

- 1 次次都登录太麻烦 教你关闭Win10锁屏

- 2 微软发布ProjectxCloud新预览,iPhone用户也能成为“云玩家”

- 3 广州南沙喜来登酒店:双创孵化器—微软加速器(孵化器)摩友会

- 4老罗密会微软CEO 子弹短信与微软能否1+1>2?

- 5微软又出新动态! 新Surface动向不定?

- 6微软宣布Build 2018开发者大会:5月7日-9日在西雅图举行,门票2495美元起

- 72017世界首富排行榜NO1: 微软创始人比尔·盖茨(美国)

- 8寒冬阳光感受下:微软推《寒冷早晨》Windows104K主题包

- 9《微软飞行模拟器》开始研发VR版本,VR已成高优先级任务

- 10微软今秋将推出可打电话的智能音箱 挑战亚马逊Echo